Хакерские атаки, независимо от их разновидности, приводят к одному – неработоспособности сайта или его подмене нелегитимной копией. Проблема обычно сохраняется в течение нескольких минут или даже часов. Минимизировать ущерб от «искусственных сбоев» получится только тогда, когда администратор сервера поймет, с какой проблемой он столкнулся.

Сегодня поговорим о DoS- и DDoS-атаках, их отличиях и типах.

Что такое DoS-атака

DoS означает отказ в обслуживании (Denial of Service). Злоумышленник нападает с целью вызвать перегрузку подсистемы, в которой работает атакуемый сервис. Воздействие осуществляется с одного сервера и нацелено на определенный домен или виртуальную машину.

Особенности DoS-атак:

- Одиночный характер – поток трафика запускается из одной-единственной подсети.

- Высокая заметность – попытки «положить» сайт заметны по содержимому лог-файла.

- Простота подавления – атаки легко блокируются при помощи брандмауэра.

Последнее также часто возлагается на сетевое оборудование, например маршрутизатор, в котором установлен «облегченный» вариант Linux или подобное программное обеспечение. Такой тип атак давно не представляет особой опасности, но влияет на стоимость обслуживания (требует установки специализированных программ).

Что такое DDoS-атака

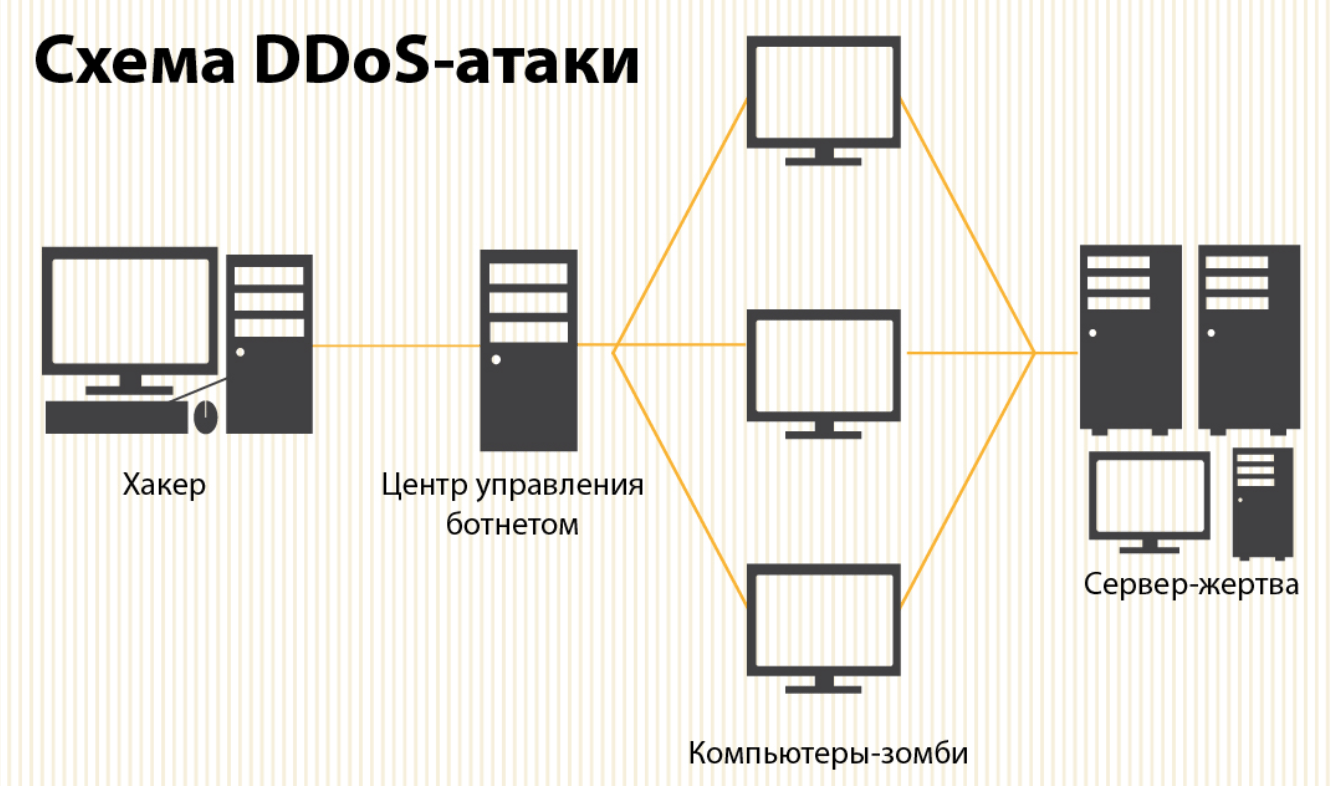

DDoS означает распределенный отказ в обслуживании (Distributed Denial of Service). Реализуется атака несколько иначе, чем DoS – принципиальное отличие заключается в применении сразу нескольких хостов. Сложность защиты от этого вида нападения зависит от количества машин, с которых осуществляется отправка трафика.

Особенности DDoS-атак:

- Многопоточный характер – такой подход упрощает задачу блокирования сайта, потому что быстро отсеять все атакующие IP-адреса практически нереально.

- Высокая скрытность – грамотное построение атаки позволяет замаскировать ее начало под естественный трафик и постепенно «забивать» веб-ресурс пустыми запросами.

- Сложность подавления – проблема заключается в определении момента, когда атака началась.

Ручное исследование лог-файлов здесь ничего не дает, отличить атакующие хосты от «нормальных» практически невозможно. Ситуация усугубляется тем, что источником в 9 случаях из 10 оказываются «обычные сайты», предварительно зараженные вирусом или взломанные вручную. Постепенно они образуют единую сеть, называемую ботнетом, и увеличивают мощность атаки.

Главные отличия и цели атак

Наиболее распространенная причина, почему некто решает «положить» веб-ресурс, заключается в вымогательстве. Система схожа с заражением локальных компьютеров вирусами-вымогателями, при активации которых с владельца начинают требовать выкуп за возврат работоспособности Windows. То же происходит с сайтом – хакер присылает собственнику email с требованиями.

Встречают и другие причины:

- Недобросовестная конкуренция – «коллеги» пытаются занять нишу путем удаления других игроков рынка.

- Развлечение – молодые программисты запускают атаки ради хвастовства перед друзьями, знакомыми, коллегами.

- Неприязнь личного, политического характера – мотивом становится несогласие с политикой правительства, определенной организации.

Также возможны проблемы, исходящие от недовольных сотрудников, которые уволились или еще продолжают работать, но уже готовы пакостить своему работодателю.

Типы атак

Определенную сложность в определении типа воздействия и методики защиты оказывает различие в вариантах кибератак. Существует более десятка способов навредить работоспособности сервера, и каждый из них требует отдельного механизма противодействия. Например, популярны флуды по протоколу UDP, а также запросы доступности сайта и блокирование DNS-хоста.

Переполнение канала

На сервер отправляется поток эхо-запросов с задачей полностью «забить» аппаратные ресурсы ПК (физической или виртуальной машины). Все провайдеры выделяют пользователям лимитированные каналы связи, поэтому достаточно заполнить их ложным трафиком, который лишит возможности открыть сайт при обычном запросе.

DNS-флуд

Целью атаки становится DNS-сервер, который привязан к «жертве». Владелец сайта в этом случае не получает никаких сообщений от провайдера хостинга. Единственный вариант вовремя «увидеть» проблему заключается в подключении сторонних систем типа Яндекс.Вебмастера, которые по кругу проверяют доступность домена, скорость соединения и пр.

PING-флуд

Воздействие на хост сопровождается многочисленными запросами без ожидания ответа от сервера. В результате веб-ресурс начинает терять настоящие пакеты данных, падает скорость открытия страниц вплоть до полной недоступности. Пользователи будут видеть попытки открытия, но результата в виде страницы не дождутся.

UDP-флуд

По аналогии с предыдущим вариантом, на сервер «жертвы» отправляется большой объем пакетов в формате дейтаграмм. Серверу приходится реагировать на каждый, чтобы отправить ответ в виде ICMP-пакета, означающего, что «адресат недоступен». В итоге все мощности виртуальной машины будут заняты пустыми задачами.

Переполнение буфера

Популярный способ DoS-атаки. Хакер стремится вызвать ошибки в программах, установленных на атакуемом сервере. Например, при помощи переполнения буфера памяти, выделенного для работы приложения. Такие попытки легко блокируются, но только при условии применения специальных программ или маршрутизаторов с функцией защиты.

Как защититься от атак

Встречаются и более редкие варианты, например: SYN-флуд, Slow HTTP POST, Ping of Death или Slow HTTP GET. Но все они сводятся к попыткам «забить» пропускную способность канала, чтобы сервер перестал реагировать на пользовательские запросы, или израсходовать выделенную память и процессорные мощности, когда перегруженная система зависает и начинает тормозить.

Способы защиты от DoS и DDoS:

- Превентивный мониторинг сетевой активности. Перед запуском основной атаки зачастую проводится проверка «короткими сериями», поэтому есть возможность заранее узнать, что предстоят проблемы с доступностью сайта.

- Фильтрация на уровне хостинга. Провайдеры обычно предоставляют такую услугу в рамках всех платных тарифов. Но лучше уточнить в службе поддержки, имеется ли защита от DoS- и DDoS-атак и как она реализована.

- Тестовое нападение на сервер. Существуют специальные программы вроде Hping3, LOIC (Low Orbit Ion Cannon) или OWASP Switchblade. Они позволяют эмулировать настоящую атаку и достоверно выявлять уровень защиты сервера.

Плюс желательно иметь четкий план действий на случай краха сайта. В него могут входить мероприятия по оперативному подключению другого сервера, перенастройке DNS-хостов и пр. Главное, обеспечить непрерывную доступность публикуемых сервисов независимо от внешних факторов.

Добавить комментарий

Вы должны зайти как в для комментирования записи